▣ NAS 보안강화- 비밀번호 무작위 대입 무차별 로그인 공격에 대한 방어방법

목차

이 방법은 헤놀로지와 시놀로지 모두 적용 가능한 방법입니다.

개요

https://zdnet.co.kr/view/?no=20221011161409

시놀로지 NAS 노리는 무차별 공격 주의보

시놀로지 NAS(네트워크 저장장치)를 대상으로 한 대규모 공격이 진행되고 있어 해당 제품 이용자들의 주의가 요구된다.11일 지디넷코리아 취재 결과 지난 10일 오후부터 현재...

zdnet.co.kr

10월 10일 이후부터 , 운용중인 헤놀로지 나스에도 무차별 공격이 들어온 것을 확인하게 되었습니다.

알아 본 바로는 아마도 헤커로부터 뚫린 좀비PC나 NAS를 이용해서 전 세계적으로 많이 사용하는 시놀로지 나스 운영체제인 DSM을 감지하고 로그인 공격을 무차별적으로 시도하는 것이라고 합니다.

물론 나스 설치 시 초기설정부터 admin계정과 guest계정은 비활성 해 놓고 사용하는 게 기본적인 보안설정 방법 이지만

그래도 계속적인 공격이 들어오는 것을 그냥 방치할 수 도 없고 왠지 기분이 나빠서...

이번기회에 원천적으로 무차별 공격을 차단하는 방법을 공부해서 적용해보니 효과가 있어서 포스팅올려 봅니다.

현재의 보안설정을 확인하고 더욱더 강화하는 방법을 적용했습니다.

● DSM에서 보낸 알림

-저는 헤놀로지 DSM에 이메일 알림과 텔레그램 알림을 보내도록 설정을 해 놓은 상태 입니다.

- 외부로부터 "비밀번호 무차별 대입 로그인 공격 시도"를 감지하고 DSM에서 아래와 같이 이메일과 텔레그램으로 알림을 보내 줍니다.

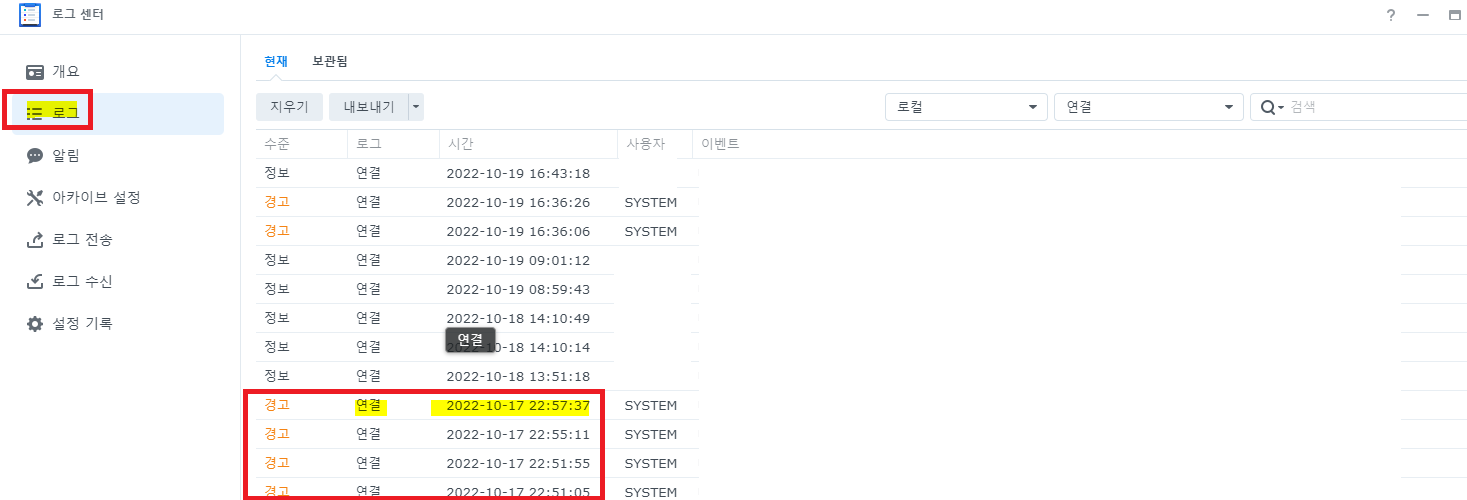

● 무차별 로그인 공격이 시도 된 상태의 로그

connecting 정보를 확인 해 보면 1,2분 간격으로 IP를 바꿔가면서 admin계정으로 지속적인 로그인이 시도 되었으며, 비밀번호가 맞지 않고 계정이 비활성되어있으니 로그인이 이루어지지 않은 상태의 로그기록이 확인됨

물론 admin 은 막혀 있으니 쓸데없는 공격이겠지만...왠지 무시할수도 없고 괴씸해서 그냥 놔둘 수 없었음.!!

뭔가 공격자나 공격대상에 이 NAS는 관리자가 관리하고 있다는 것을 보여 주고 싶었음.

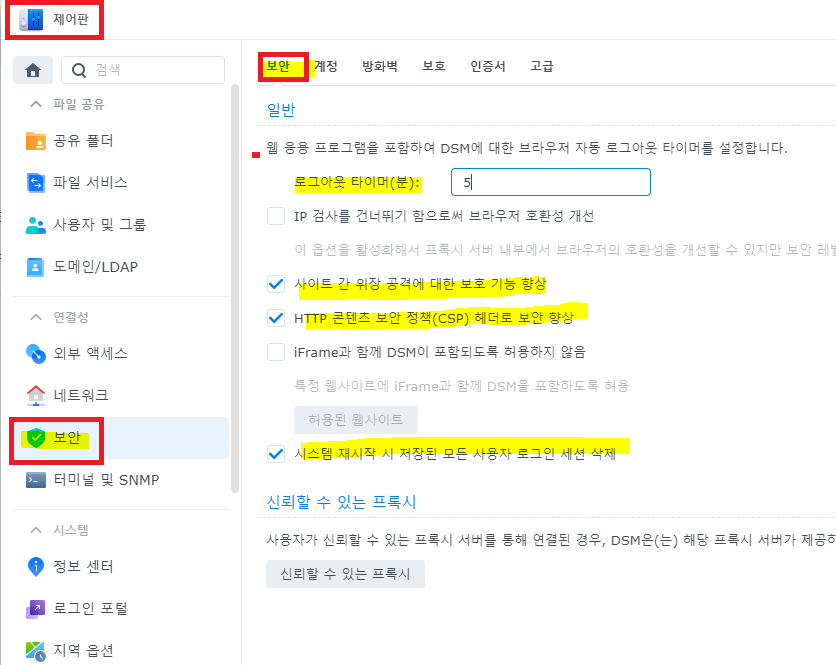

● 현재 NAS 보안설정 상태

1. 제어판-보안-보안-로그아웃 타이머 15분에서 5분으로 수정

2. 계정-2단계인증 설정됨, 계정보호 활성화 설정 됨

-계정보호 활성화 항목에서 로그인 시도횟수는 공격이 시작되면 1회로 변경하면 1회 로그인 실패 된 iP도 자동 차단됩니다. 평소에는 3회 정도로 해 두면 정당한 거 같습니다.

3. 방화벽 활성화, 알림활성화, 프로파일 수정 필요

-현재 적용중인 프로파일 설정 후 규칙편집 클릭

4. 아래와 같이 방화벽 프로파일 규칙을 세부적으로 구분해서 한층 더 강화해서 적용함

- 순서대로 맨 위에 있는 규칙이 더 높은 우선순위를 갖기때문에

- 가장 윗 쪽에 남한 전체를 허용하는 것으로 설정( 블로그 포스팅과 연동된 공유링크 사용자 접속 허용 위해 필요)

- 집에서 DSM접근시 NAS와 같은 공유기를 사용하는 내부망 허용 및 외부접속에 필요한 외부IP도 허용해줌

(외부IP의 경우 ISP업체 사정에 따라서 변경될 수있지만..거의 변동이 없음으로 현재 사용하는 고정 IP확인 후 허용 등록함) 나의 외부IP(=공인IP)를 확인하는 방법은 여기 참고!

- 스마트폰에 설치된 앱(DS finder, manager Synomanager 등을 LTE, 5G 망으로 접속 시 필요함으로 접속 후 로그확인해서 해당 IP를 등록해 줍니다. 이것도 변동이 되겠지만. .통신사마다 정해진 규칙이 있음으로 확인해서 IP 대역으로 등록해 줍니다.

- 회사에서 DDNS로 접속이 가능하도록 회사IP도 등록해줍니다.

- 마지막 라인은 위 설정 이외의 모든 IP는 접근을 차단하도록 모두 거부로 설정을 추가 해 줍니다.

*주의: 이 설정을 추가해 보니...내부망에서는 외부망 IP로 DSM접근이 안됩니다.

근데..또 이설정을 추가하지 않으면 1순위에서 남한만 허용을 하였더라도 중국등 다른 나라의 IP 공격이 들어옵니다.

그래서, 블로그 작업 및 테스트 시에만 이 설정을 제외 시켜서 사용중입니다.

마지막 모두 거부 설정에 대해서는 조금더 연구를 해 봐야 겠습니다.

5. 오른쪽 "모든인터페이스"를 클릭한 후 "LAN포트1"을 선택한 후

아래 쪽, 규칙이 일치하지 않은 경우 접근 거부 도 체크 해 줍니다.

*주의: 이 설정을 추가해 보니...제 환경에서는 블로그 포스팅에 연결된 NAS링크가 외부접속이 안됩니다.

위 두 설정을 제외 시키면 링크연결이 정상동작 됩니다. 근데....다른나라ip로 무차별공격이 또 들어오네요.

차단시키면 공격은 확실히 줄어듭니다.

6. 보호-자동차단 활성화, 로그인 시도 횟수를 평소 3회로 설정 해 놨으며,

- 무차별 공격이 시도되면 이걸 1회로 수정 해 놓으면 더욱더 잘 막아 줍니다.

- DDOS 보호는 그대로 활성화 해 줍니다.

● 무차별 공격이 시도 된 출발지의 불량 ip를 한꺼번에 차단하는 방법

1. 로그센터를 열고 왼쪽 로그-오른쪽 " 연결" 항목 선택

-이렇게 해 주면 로그 중에서 연결에 대한 로그만 볼 수 있게 됩니다.

2.연결에 대한 로그가 보이면 "내보내기" 옆 화살표를 눌러서 CSV 형식을 선택 해 줍니다.

-그래야 차단할 iP만 골라서 편집을 해 줄 수 있습니다.

3. 아래와 같이 csv파일로 연결 로그정보가 저장됩니다.

4. csv 파일을 엑셀로 열어서 정상적인 ip가 있는 라인은 삭제 해 준 후 다시 저장 해 줍니다.

5. 이제 차단할 ip만 들어가 있는 로그파일(csv)에서 순수한 ip목록만을 얻어내야 하는데요....

이게...알아보니...엑셀로는 쫌 힘듭니다. 가능은 하지만.....음 복잡합니다.

그래서 더 구글링을 해 보니..아래와 같이 친절한 사이트가 있었습니다.

이 사이트를 이용하면 csv파일을 읽어서 순수한 ip정보만 따로 추출해서 txt파일로 저장할 수 있습니다.

짱! 좋습니다. ㅎㅎ

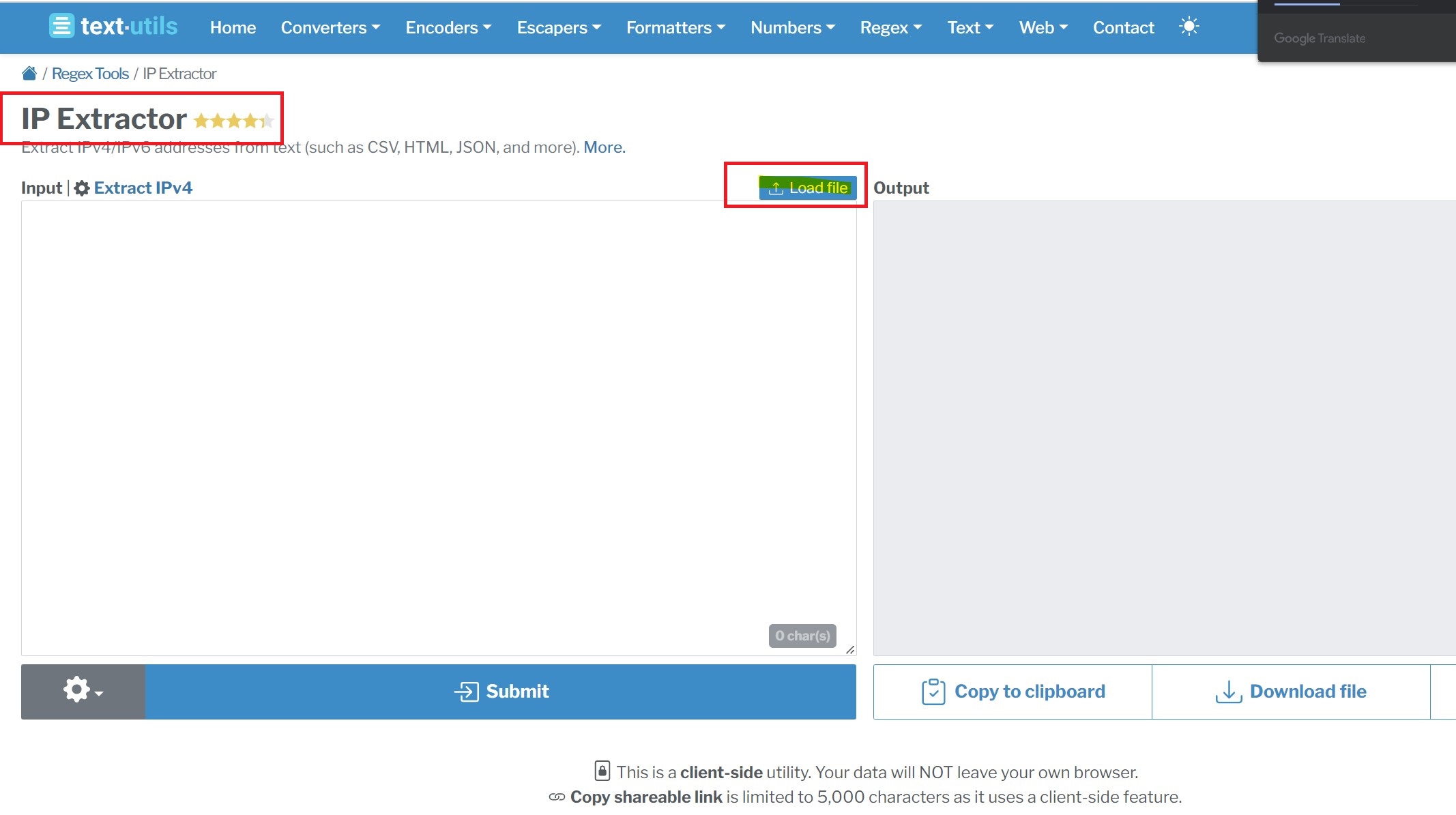

https://www.text-utils.com/ip-extractor/

IP Extractor - Online Regex Tools

Extract IPv4/IPv6 addresses from text (such as CSV, HTML, JSON, and more).

www.text-utils.com

1) 사이트로 접속합니다. 아래 이미지 클릭 해도 연결됨

2) Load File 클릭 해서 열기창이 나오면 위에서 편집한 csv파일을 선택해서 불러와 줍니다.

3) 왼쪽창에 불러온 csv 파일 내용이 보입니다. 그대로 하단에 Submit 클릭하면 우측창으로 ip만 추출됩니다. 짠~

우측 아래 Copy to Clipboard를 클릭해서 클립보드로 복사하거나, Download file을 선택해서

txt 파일로 저장 해 주세요

4) blacked_data221017.txt로 저장 됨

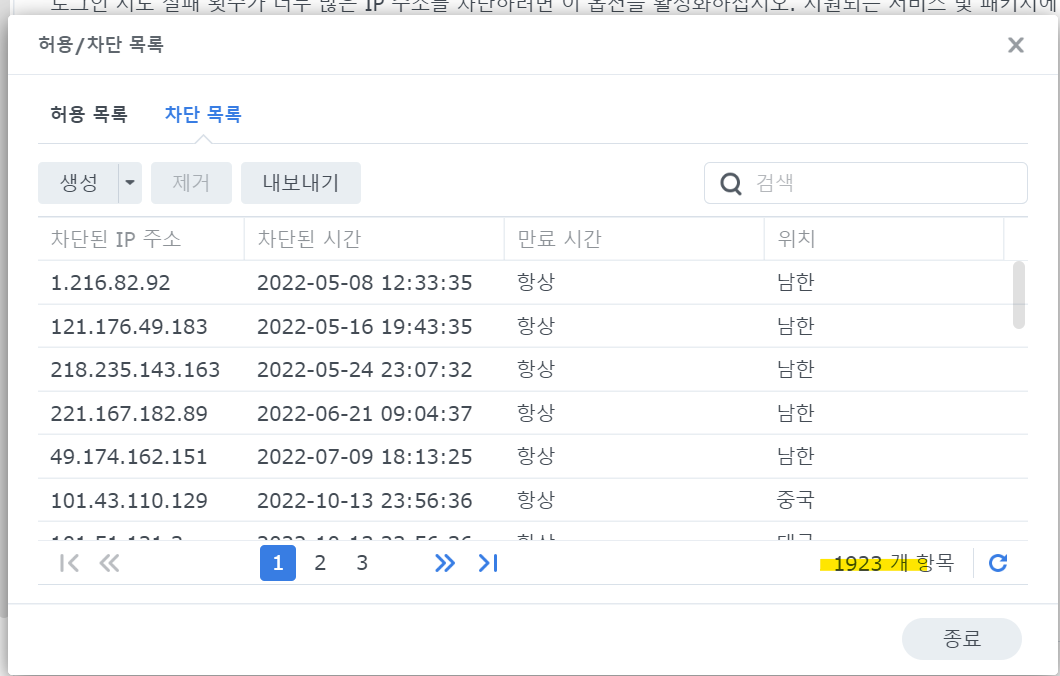

6. 추출된 ip.txt 파일을 DSM의 차단목록에 추가 해 줍니다.

[제어판-보안-보호-허용/차단 목록]을 열어 줍니다.

7. 허용 목록에는 아래와 같이 방화벽에 등록된 허용목록을 비슷하게 입력 해 주었고,

8. 차단목록을 눌러서 생성 옆 화살표를 클릭한 후 아래와 같이 "IP주소 목록 가져오기"를 선택 해 줍니다.

9. 만료 시간 은 항상으로 체크 한 후 "차단 목록과 허용 목록에 있는 기존 IP주소를 덮어씁니다"를 체크 해 줍니다.

중복된 차단목록이 있을 수 있기 때문.

그 다음 "찾아보기"를 눌러서

10. 위에서 추출한 blocked_data221017.txt 파일을 불러와 준 후 확인을 눌러서 목록을 적용해 줍니다.

11. 그러면 아래와 같이 추출된 차단ip목록들이 차단목록에 추가 됩니다.

저는 이틀동안 3번정도 추가했는데...1895개 정도 차단목록이 등록되었습니다.

12. 1895개 정도를 등록 해 놓고 위 방화벽 설정을 수정 한 후에는 확실히 공격이 줄었습니다.

10월17일 22시57분 이후로는 거의 없어졌다가 19일 16시36분에 두차례 공격이 있었고 그 후로는 없어졌습니다. ㅎㅎ

13. 이젠 이대로 방치하지 않고, 다시 무차별 공격이 시작된 알림을 받을 경우

자동차단 활성화의 로그인 시도 횟수를 1회로 변경할 예정입니다.

그러면 알아서 ip변경해서 공격을 해도 1회만 실패 시 차단목록으로 자동으로 등록 될 겁니다.

이렇게 해서 , 허접한 저의 헤놀로지NAS 지만 비밀번호 무작위 대입 무차별 로그인 공격을 확실하게 차단했습니다.

저런 쓸데없는 짓 들을 왜 하는지...ㅉㅉㅉ

혹시라도 헤놀로지나 시놀로지 NAS를 운용하시는 분들 중에서 저와같이 무차별 비밀번호 대입공격을 당하고 계신분이 계신다면, 그대로 방치 하지 마시고, 위 방법으로 NAS의 보안설정 수위를 높여 주시기 바랍니다.

그럼 확실히 줄어듭니다.

또, 그래야 공격하는 놈들도 그게 쓸데없는 짓 이란 걸 인지하게 될 겁니다.

오늘 포스팅 날자가 10월 20일 인데..확실히 줄었습니다. 하루 1건 정도는 가끔 있네요..-_-

아직도 봇을 돌리고 있는가 봅니다.

읽어 주셔서 감사합니다.

● 추가 : 다시 공격 시작됨

1. 오늘 21일 로그를 확인 해 보니...20221020 00:58분 부터 또 다른 ip로 공격이 시작되었습니다.

2. 이번에는 일정한 시간 간격이 없이 주기적으로 시간대도 변경되고, 로그인 사용자 계정도 임의로 바꾸면서 다른 ip로 접근을 시도 한 기록을 확인할 수 있습니다.

아마도 사용자 계정을 보니...해커로 인해서 뚫린 좀비PC나 좀비 NAS를 이용해서 공격을 계속 하는 거 같습니다.

3. 위에서 안내한 방법으로 공격에 사용된 ip를 차단목록에 추가하고, 제어판-보호-로그인 자동차단 활성화에서 로그인 시도 횟수를 1회로 변경해서 1회만 실패해도 자동으로 차단되도록 설정을 변경 하였습니다.

지독하네요.. 제가 좀 불편해도 며칠 이대로 지켜보려고 합니다.

●Tip: 나스로 파일공유링크를 만들어서 블로그 등에서 사용하는 환경인 경우 보안강화 설정 방법

위 방법으로 보안설정을 강화한 이후 관리자 내부망DSM에서는 나스로 공유중인 외부망 링크로의 접속이 되지 않습니다.

또한 보안강화를 일부 해제 할 경우 외국 ip를 이용한 무작위 대입공격이 다시 들어오는 것을 확인하였습니다.

위 두 부분을 모두 해결 가능한 설정을 공유합니다.

1. 모든 인터페이스 설정 에서

아래 처럼 주 접속 대상 ip는 허용 설정, 그외 모든 대상 차단 설정

순위에 따라 설정이 달라짐으로 반드시 순서 준수!!

2. 인터페이즈: LAN포트 1 설정

하단에 보이는 규칙이 일지하지 않는 경우 : 접근허용 으로 설정 합니다

이 설정에서 접근차단으로 할 경우 외부 접속에 대한 보안은 향상되지만, 블로그 포스팅에 연결 된 NAS다운링크까지

접근이 차단됩니다.(저의 경우) 그래서 허용으로 변경하니 잘 되네요.

다른 인터페이스(PPPOe, VPN)는 접근거부로 설정 해 놓아야함!

또한 위와 같이 설정 해 놓으면 외국ip (남한은 허용되어 있음으로)로 접근하는 대부분의 접근은 차단이 가능합니다.

이제야 알람이 줄어들었습니다.

간혹 들어오는 국내IP에 의한 접근공격은 자동으로 차단되어지고 있는 중입니다.

IP 주소 조회 도구들

이 웹 사이트는 가장 최근의 IP 위치 데이터베이스, 내 IP 주소 쿼리, 많은 IP 도구 및 기술 지식을 제공합니다.

ko.ipshu.com

오늘(2022-10-22)자 기준 1923개 차단 중입니다.

● 이후 쭉 공격이 없었는데..오늘(2023-10-09) 국내 ip(VPN으로 우회된 ip같음)로 로그인 공격 시도가 발생됨

IP 경로 추적 후 경로 상에 있는 모든 IP를 차단등록 후 잠잠해짐..

좀 지켜본 후 포스팅 업데이트 하겠습니다.

이 포스팅이 도움되셨다면 공감 ♡ 꾹! , 댓글 한마디 ☞~ , 구독!

'NAS' 카테고리의 다른 글

| 해놀로지 나스(Xpenology NAS) DSM7.1.1 #6-UPS 대체방법(구형노트북 베터리 교체 장착) (0) | 2023.03.15 |

|---|---|

| 해놀로지 나스(Xpenology NAS) 만들기 #5-DDNS 인증서 발급 적용하기 (0) | 2022.10.26 |

| 헤놀로지 Xpenology DSM7.0.1 설치방법 #1-1_TinyCore Builder USB를 최소용량으로 만들기 도전! (0) | 2022.05.23 |

| 헤놀로지 Xpenology DSM7.0.1 설치방법 #2 - DSM7.0.1 설치 (6) | 2022.05.08 |

| 헤놀로지 Xpenology DSM7.0.1 설치방법 #1-TinyCore Redpill Bootloader Builder 이용 (2) | 2022.05.01 |